任务:钓鱼邮件

1、搭建邮件服务器以及相关钓鱼系统; 2、邮件内容仿真 3、邮箱不包括QQ 163等常见邮箱; 4、获取信息包括且不限于:用户名、密码

gophish

项目:https://github.com/gophish/gophish

方式一

服务器(需要vps服务商开25端口)

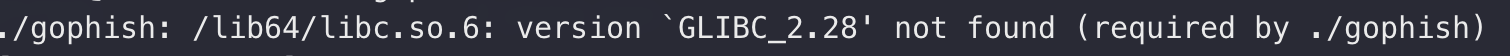

在release下载适合自己系统的包,解压运行gophish。直接当头一棒

解决():

解决():

wget https://mirror.bjtu.edu.cn/gnu/libc/glibc-2.28.tar.xz --no-check-certificate

tar -xf glibc-2.28.tar.xz

cd glibc-2.28/

mkdir build

cd build/

../configure --prefix=/usr/local/glibc-2.28

yum install gcc

../configure --prefix=/usr/local/glibc-2.28

yum -y install centos-release-scl

yum -y install devtoolset-8-gcc devtoolset-8-gcc-c++ devtoolset-8-binutils

scl enable devtoolset-8 bash

echo "source /opt/rh/devtoolset-8/enable" >>/etc/profile

wget http://ftp.gnu.org/gnu/make/make-4.2.tar.gz

tar -xzvf make-4.2.tar.gz

cd make-4.2

sudo ./configure

sudo make

sudo make install

sudo rm -rf /usr/bin/make

sudo cp ./make /usr/bin/

make -v

cd /usr/local/glibc-2.28/build/ ##注意此目录

yum install -y bison

sudo ../configure --prefix=/usr --disable-profile --enable-add-ons --with-headers=/usr/include --with-binutils=/usr/bin

make //make 运行时间较长

make install

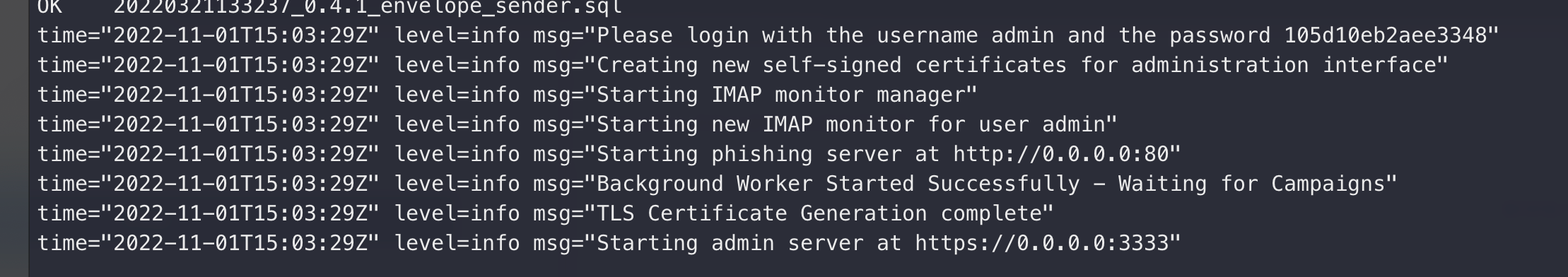

./gophish ##安装 安装完后会输出登录信息 https://ip:3333 ##后台 默认密码见下图

方式2

docker pull gophish/gophish

docker run -itd -p 80:80 -p 3333:3333 -p 8080:8080 -p 8443:8443 gophish/gophish /bin/bash

docker exec -it 9e302e76f6c9 /bin/bash ##id换为自己容器id

./gophish

访问https://ip:3333

ewomail

关闭seLinux

vi /etc/sysconfig/selinux

SELINUX=enforcing 改为 SELINUX=disabled

检查swap

free -m

如果swap一行为0的话创建swap分区

dd if=/dev/zero of=/mnt/swap bs=1M count=1024 ##大小可自己配置,如果服务器内存>2G则不用配置

mkswap /mnt/swap ##设置交换分区文件

swapon /mnt/swap ##启动swap

##设置开启自启动swap分区

##需要修改文件 /etc/fstab 中的 swap 行,添加

/mnt/swap swap swap defaults 0 0

安装

##国外网络

yum -y install git

git clone https://github.com/gyxuehu/EwoMail.git

cd EwoMail/install

#需要输入一个邮箱域名,不需要前缀,列如下面的klear.cn,域名后面要加空格加en

sh start.sh klear.cn en

安装好后设置hosts

vi /etc/hosts

添加以下内容,xxx.com为自己域名

127.0.0.1 mail.xxx.com smtp.xxx.com imap.xxx.com

安装结束,访问面板

https://ip:7010/ ##管理后台 密码:admin/ewomail123

https://ip:7000/ ##邮件系统(需要vps服务商开25端口)

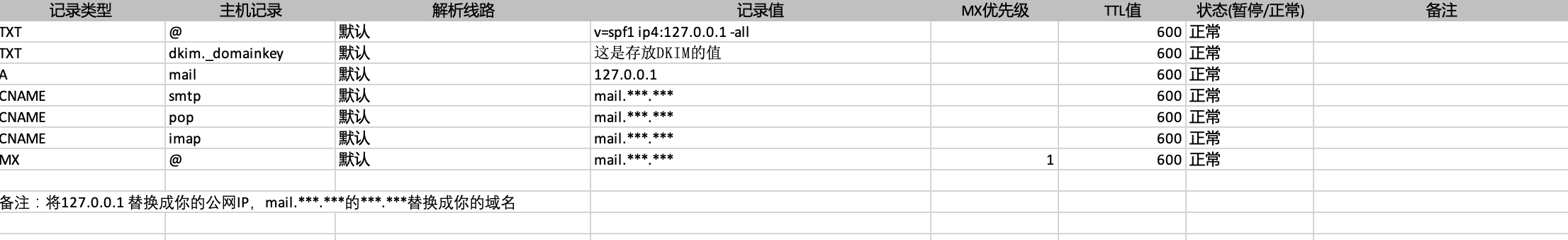

设置域名解析

到域名管理后台按下图设置

获取DKIM > 在邮件服务器执行 amavisd -c /etc/amavisd/amavisd.conf showkeys

将获取到的内容复制到http://www.ewomail.com/list-20.html即可查看记录值

比如我在dynadot的域名设置

设置完后可以使用域名访问后台了。

发件

到此为止邮件服务器、gophish安装好了。 gofish使用可自己百度 其中有几个值得记录的

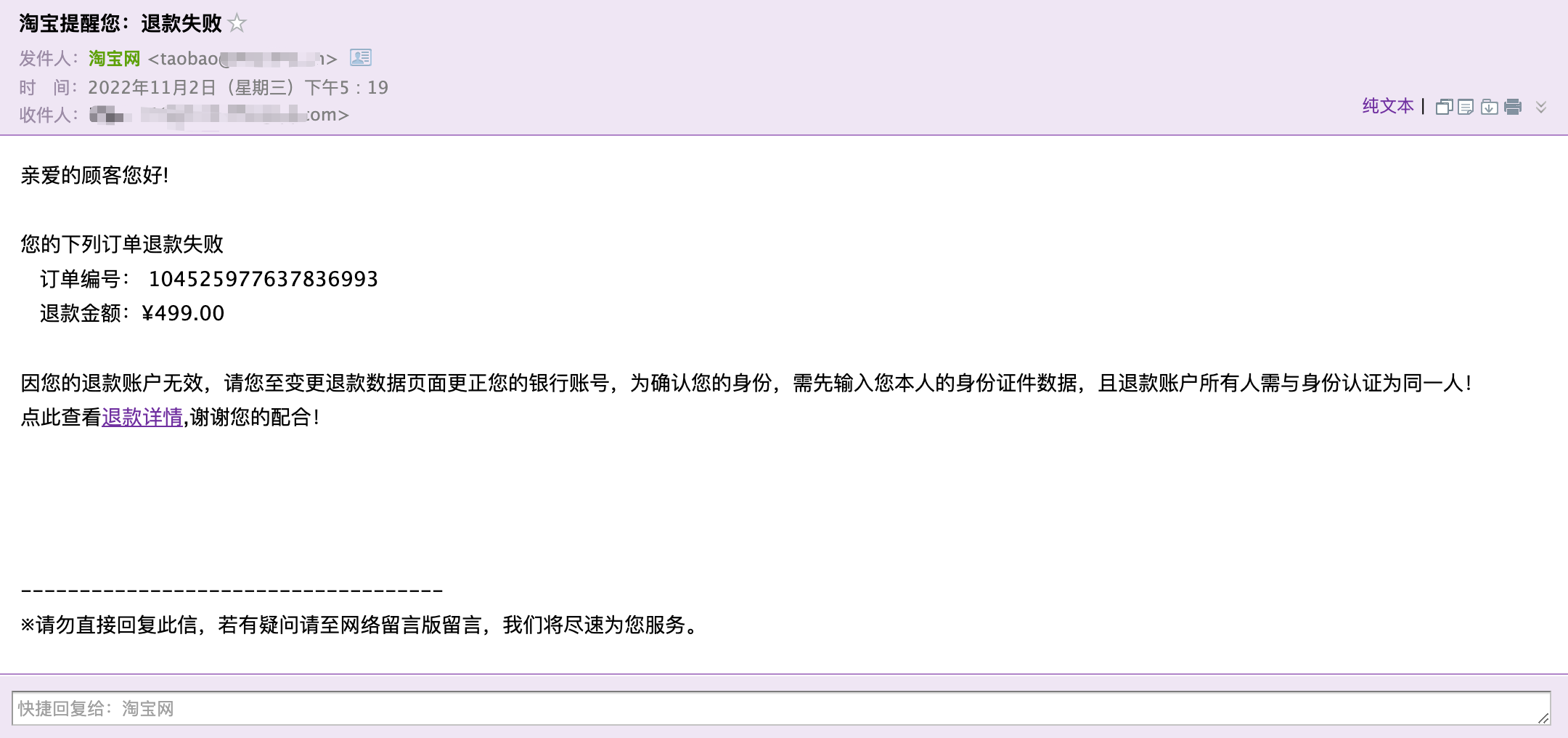

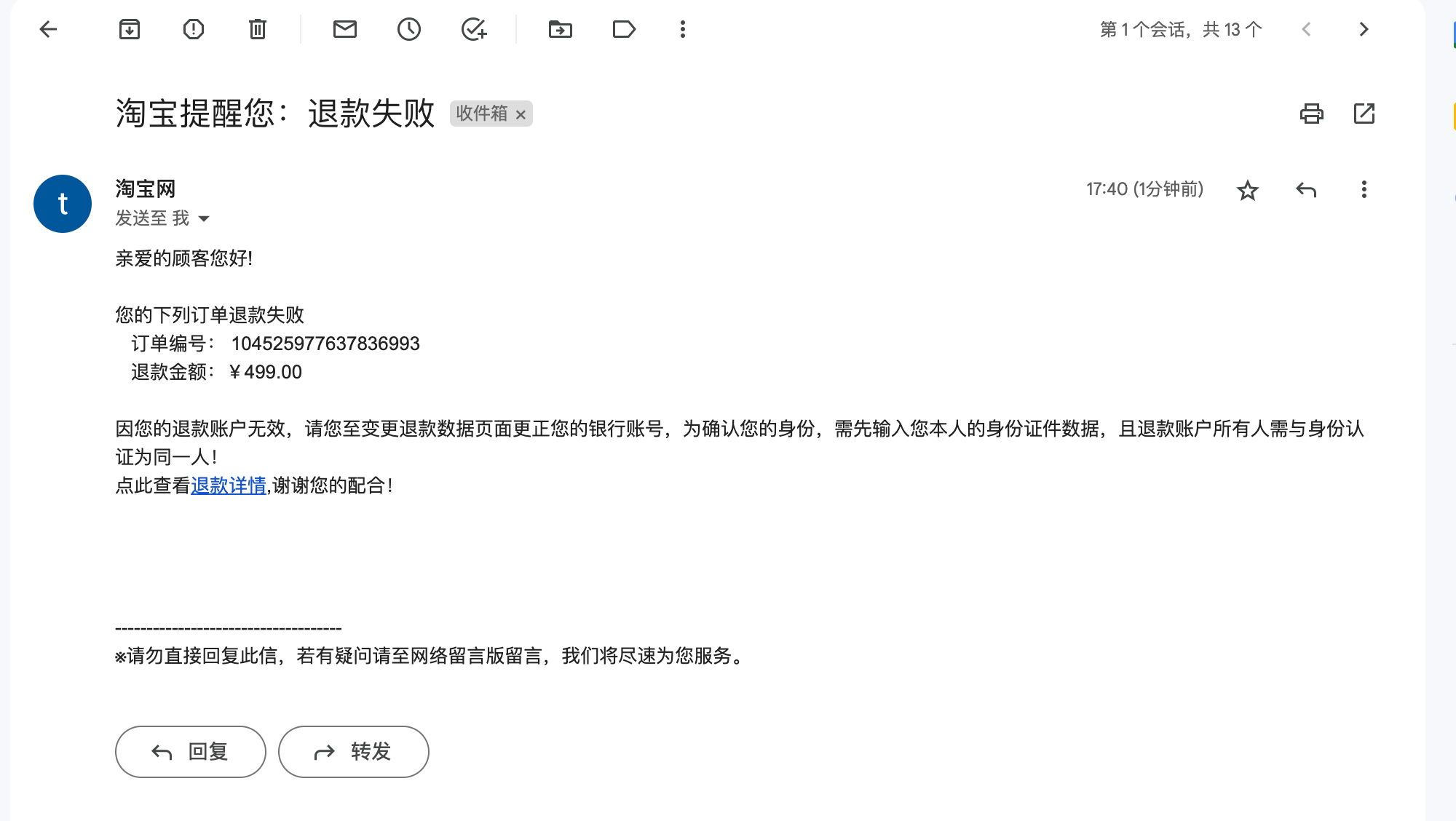

邮件主题

淘宝提醒您:退款失败

邮件模板 可以直接在html编辑

<html>

<head>

<title></title>

</head>

<body>

亲爱的顾客您好!<br><br>您的下列订单退款失败 <br> 订单编号: 104525977637836993<br> 退款金额:¥499.00<br><br>因您的退款账户无效,请您至变更退款数据页面更正您的银行账号,为确认您的身份,需先输入您本人的身份证件数据,且退款账户所有人需与身份认证为同一人! <br>点此查看<a href="{{.URL}}">退款详情</a>,谢谢您的配合! <br><br><br><br><br>------------------------------------<br>※请勿直接回复此信,若有疑问请至网络留言版留言,我们将尽速为您服务。

{{.Tracker}}</body>

</html>

效果

gmial

钓鱼页面

import问题:摘自csdn..忘记哪位先辈了 抱歉,下次看到会贴出链接

(必看)经验之谈 · 注意事项 在导入真实网站来作为钓鱼页面时,绝大多数情况下并非仅通过Import就能够达到理想下的克隆,通过多次实践,总结出以下几点注意事项

【捕获不到提交的数据】导入后要在HTML编辑框的非Source模式下观察源码解析情况,如果明显发现存在许多地方未加载,则有可能导入的源码并非页面完全加载后的前端代码,而是一个半成品,需要通过浏览器二次解析,渲染未加载的DOM。这种情况下,除非能够直接爬取页面完全加载后的前端代码,否则无法利用gophish进行钓鱼,造成的原因是不满足第2点。

【捕获不到提交的数据】导入的前端源码,必须存在严格存在<form method="post" ···><input name="aaa" ··· /> ··· <input type="submit" ··· />结构,即表单(POST方式)— Input标签(具有name属性)Input标签(submit类型)— 表单闭合的结构,如果不满足则无法捕获到提交的数据

【捕获不到提交的数据】在满足第2点的结构的情况下,还需要求<form method="post" ···>在浏览器解析渲染后(即预览情况下)不能包含action属性,或者action属性的值为空。否则将会把表单数据提交给action指定的页面,而导致无法被捕获到

【捕获数据不齐全】对于需要被捕获的表单数据,除了input标签需要被包含在

结构中,所以如果遇到新坑,先将该结构排查一遍,还是不行,再另辟蹊径例